上一篇

html的站如何找破绽

- 前端开发

- 2025-09-08

- 1

HTML网站的破绽可通过分析在线编辑器组件、检测跨站脚本(XSS)、审查第三方工具更新情况及进行语义识别等方法

是针对HTML站点查找破绽的详细方法和技术指南,涵盖从基础到进阶的实践策略:

代码层面分析

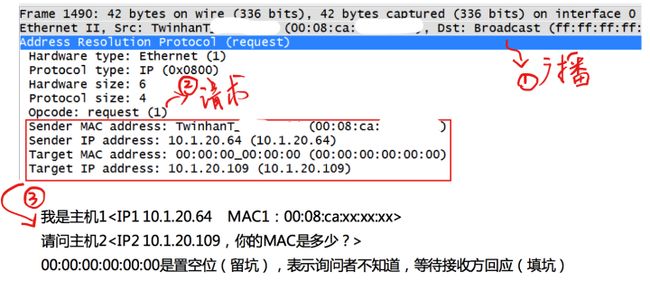

- 语法与结构验证:使用工具(如HTML Tidy)对页面源代码进行标准化检查,重点识别未闭合标签、非规属性或嵌套错误等问题,这些缺陷可能导致浏览器解析异常,进而引发XSS或其他逻辑破绽;同时关注动态生成的内容区域是否存在未转义的特殊字符。

- 元素审查与样式关联性排查:通过浏览器开发者工具的元素面板逐层展开DOM树,观察关键组件的属性设置,例如表单字段是否禁用了默认事件处理函数、链接跳转目标是否受限于同源策略等,特别注意那些直接拼接用户输入到HTML标签内的代码段,这是典型的存储型XSS风险点。

- 注释与残留代码挖掘:查看源代码中的开发者备注,有时开发者会遗留调试用的后门接口或未删除的测试账户信息,某些框架自动生成的冗余代码也可能成为突破口。

交互行为测试

| 测试类型 | 实施方式 | 预期发现 |

|---|---|---|

| 输入验证绕过 | 在表单提交时注入<script>alert('hack')</script>、SQL关键字(如' OR 1=1--)等特殊字符 |

XSS/SQL注入破绽 |

| 参数改动 | 修改URL查询字符串中的ID值、路径参数,观察返回结果变化 | 越权访问、敏感数据泄露 |

| 文件包含尝试 | 构造类似../../etc/passwd的相对路径作为请求参数 |

服务器文件系统遍历风险 |

| 头部信息异常 | 分析HTTP响应头中的Set-Cookie字段是否设置HttpOnly属性,以及CSP策略配置强度 | 会话劫持可能性、跨域脚本执行限制有效性 |

客户端安全机制评估

- JavaScript安全审计:利用控制台记录所有报错信息,定位未捕获的异常处理流程,检查正则表达式是否存在拒绝服务攻击风险,以及JSON解析库的版本更新情况,对于富文本编辑器组件,验证其上传功能是否严格校验MIME类型。

- 存储型数据持久化破绽探测:当网站允许用户自定义个人资料页时,尝试插入反面脚本到自我介绍栏目,刷新页面确认能否触发执行,这类破绽常见于论坛签名档、评论区表情符号上传等功能模块。

- CORS配置误用检测:通过构造跨域请求包,测试资源预加载策略是否过于宽松,若Access-Control-Allow-Origin设置为通配符,则可能被第三方域名窃取敏感数据。

自动化扫描辅助

- 专业工具应用:采用XScan等商业级扫描器进行全面爬虫抓取,重点关注高危端口开放的子域名,配合OWASP ZAP进行代理拦截,实时监控拦截的流量包中是否存在明文传输的认证凭证。

- 模糊测试扩展:编写Python脚本批量生成变异载荷,针对每个入口点发送畸形数据包,例如对搜索框实施超长字符串溢出测试,监测后端如何处理截断后的残余数据。

服务端交互验证

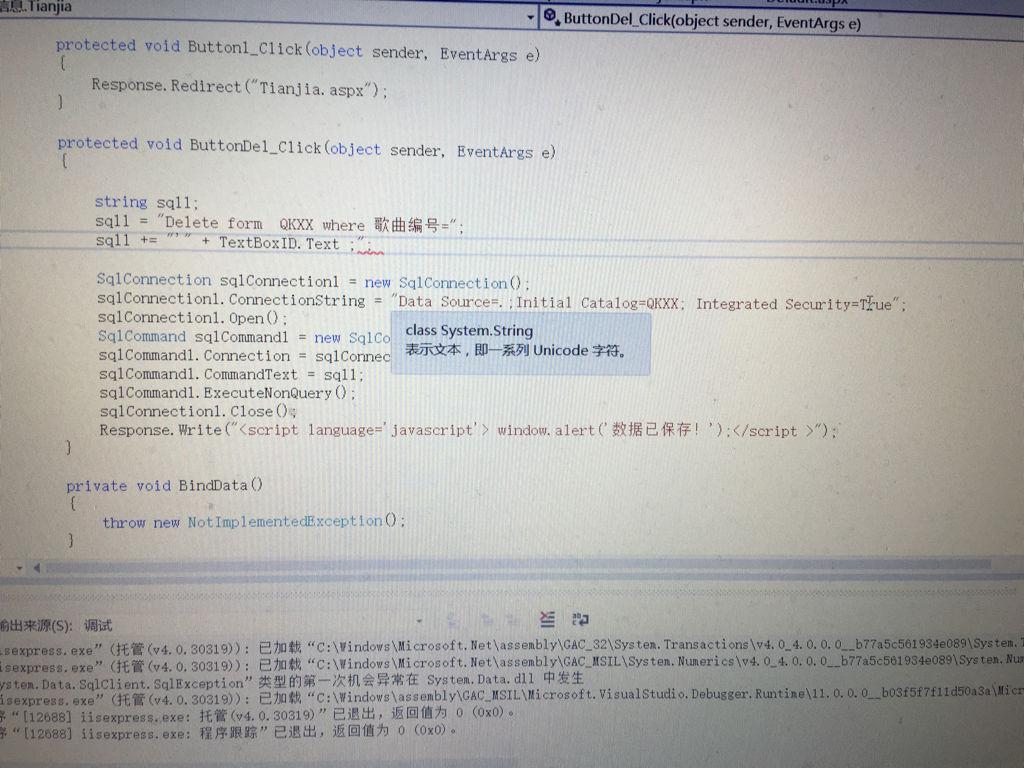

- 错误回显敏感性判断:故意触发数据库连接失败场景,观察错误页面是否展示完整的堆栈跟踪信息,此类信息往往包含数据库用户名、表结构等关键情报。

- 会话固定攻击实验:获取合法用户的session ID后,保持该标识不变的情况下登录自己的账号,检验应用是否正确重新生成会话令牌,失败的案例表明存在会话固定破绽。

- 目录遍历深度探索:依次尝试

.../../../boot.ini、../../../../windows/system32/config/sam等经典路径组合,探测Web容器外的操作系统级文件访问权限。

业务逻辑缺陷挖掘

- 权限提升路径追溯:模拟普通用户执行删除操作时抓包,将请求方法改为PUT并添加新字段,测试能否突破原有的RBAC控制模型,特别注意多步骤事务中的原子性保证是否到位。

- 二次渲染破绽确认:提交包含

{{constructor('Alert')}}模板表达式的内容至文章发布系统,等待管理员审核通过后前端渲染时触发远程代码执行,该类破绽多见于支持Markdown语法的知识库平台。

FAQs

Q1: HTML5的新特性会带来哪些额外的安全隐患?

A: HTML5引入的本地存储API(localStorage/sessionStorage)、WebSocket持久连接以及地理定位功能都可能扩大攻击面,例如反面网站可通过信标技术持续追踪用户行为轨迹,而WebSocket的长连接特性容易被用作DDoS反射通道,建议启用内容安全策略(CSP)限制这些高级接口的使用范围。

Q2: 如何有效防御跨站脚本攻击(XSS)?

A: 采取输出编码优先原则,对所有动态内容实施上下文相关的转义处理;设置响应头的Content-Type为text/html;charset=UTF-8强制指定字符集;使用现代框架自带的自动防注功能模块;定期更新依赖库修复已知的安全缺陷,对于不可信来源的数据展示,推荐采用沙箱隔离技术实现安全渲染。

通过上述多维度检测体系,可以系统性地发现HTML站点存在的安全隐患,实际测试过程中建议遵循渗透测试道德规范,仅在